IIJのDDoS防御 新サービス

記事の公開が遅くなってしまいましたが、、、2月1日に、IIJ DDoSプロテクションサービスが発表されていました。 標準で3Gbpsまでの攻撃に対応し、それ以上の大規模攻撃に対しての設備増強も可能なフルマネージド型サービスのようです。

主に法人向けのサービスだとは思いますが、DDoS防御が実際にどうやって行われているのかを知りたかったのでいくつか質問をしてみました。 最終的に頂いた回答は「それがDDoS攻撃であるという "みなし定義" をどうするのかが秘伝のタレであって、それがポイント」という感じだったので、詳細な手法はわからなかったのですが、過去のInternet Infrastructure Reviewを見ると何となく傾向がわかるのかも知れません。

- 2010年 Internet Infrastructure Review vol9 : DDoS攻撃への備え (PDF)

- 2010年 Internet Infrastructure Review vol6 : 米国および韓国における大規模DDoS攻撃 (PDF)

- 2008年 Internet Infrastructure Review vol1 : 大規模化するDDoS攻撃への対応 (PDF)

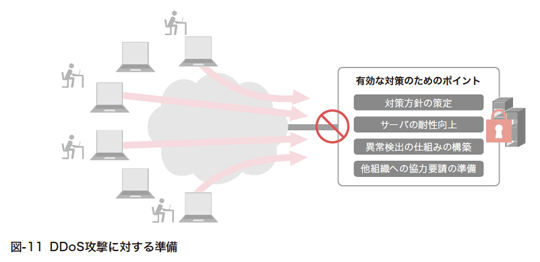

たとえば、Internet Infrastructure Review vol9に以下のような図があります。

Internet Infrastructure Review vol9に書かれている内容などを読んだうえで頂いた回答を見ながら推測すると、基本的に「何が異常であるか」を解析可能なように日々トラフィックログを取りつつそれをもとに異常と判断した通信を自動的に遮断するDDoSプロテクションサービスを提供するとともに、よりDDoSへの耐性を高めるために各種設定をサーバ側に対しても行うためのコンサルティング等も行うという2本建てのサービスっぽい気がします。

質問と頂いた回答

以下、頂いた質問と回答です。 どうもトラフィックパターンの解析を自動化できるようになっているところがポイントのようです。

もうちょっと突っ込んだ質問を出来るように、私もDDoS対策の勉強をしなくてはならないと思いつつ、ではありますが。。。

Q1. なぜDDoS防御が可能なのでしょうか。その仕組みを教えて下さい。なぜDDoS攻撃と通常トラフィックを見分けられるのでしょうか?

A: まず,攻撃トラフィックを断定的に識別するのは不可能です.例えば,悪意をもってウェブブラウザでF5を押し続けるのと,キーボードが壊れて,あるいはF5キーに物がのってしまうこととを識別するのは不可能(防御側として),ということです.

したがって,基本的な考え方としては,"攻撃トラフィックである確率が高い"事象(以下,アノマリといいます)をできる限り多く,確実に,そして効率的に拾うということになります.直感的にいえば,DDoS攻撃と"みなす"ための定義を決め,その定義に当てはまるか否かを判定していく,というのがDDoS攻撃の検知手法です.

この最たる手法が総通信量に対するアノマリの識別です.他の手法としては,明らかに異常である確率が高いトラフィック向け(例えばSYN Flood)に,特別な検知機能を持つ場合もあります. なお,弊社のサービスではいずれの検知機能も提供しています.

次に,防御についてですが,(先の説明からほぼ明らかですが)DDoS攻撃の検知と同様にDDoS攻撃を防御するための"攻撃トラフィックまたは攻撃者とみなす定義"が必要です. そのみなし定義とともに用いられる防御手法としては,古典的なファイヤーウォールのようなもの(src/dstのIPやport等に応じてacceptするか否かを決めるもの),送信元認証(詐称の確認),1送信元からの通信量制限,policingに相当するものなどがあります.

DDoS攻撃の検知/防御に共通していえることは,結局のところ"みなし定義"をいかに適切に与えるかであり,これが最も重要な要素になります.

Q2. IIJバックボーンが多くのASと接続していて、どこか一箇所のASからの攻撃があると顕著にわかるというようなことはありますか? もし、DDoS検知が顧客の手前だけで行われているとすれば、source spoofされたsynパケットがどこから来ているかわからず、トラフィック増だけがわかると思うのですが、AS間接続が複数箇所にあり、どのAS経由でのトラフィックかを小分けに出来る部分が大量にあるのであれば、計測可能な粒度が細かくなるわけで、そういった利点があるからできてるのでしょうか?

ASごとに検知をしているわけではありません。

どこからのASから多く流入しているかは、分析の結果わかるという状況です。 source spoofされているかどうかは流れているものをみて判断できるのではなく、tcpや http などプロトコルベースのやり取りをして相手が正規に存在しているかどうかなど反応を見たうえで判断します。

Q3. 数年前と比べて攻撃の種類は変化していますか?

ドラスティックな変化はないようです.

Q4. 年を経る毎に攻撃の規模は大きくなっていますか?

はい.世界でいえば,2010年に100Gを超える(確か中国で発生)攻撃が観測されましたし,IIJが検知しているものでも1G超の攻撃頻度が上がっています.

最近のエントリ

- ShowNet 2025のルーティングをざっくり紹介

- RoCEとUltra Ethernetの検証:ShowNet 2025

- ソフトルータ推進委員会のスタンプラリー

- 800G関連の楽しい雑談@Interop Tokyo 2025

- VXLAN Group Based Policyを利用したマネージメントセグメント

- ShowNet伝送2025

過去記事