ShowNet SDN企画@Interop 2013

1ヶ月以上経過してしまいましたが、Interop Tokyo 2013記事です。 Interop Tokyo 2013で行われたShowNetでのSDN企画は、以下の4種類ありました。

- SDN Security

- SDN出展者収容サービス

- SDN Cache連携

- OpenFlow Spec 1.3.1 Test&Service

SDNっぽい企画は以前からShowNetで行われています。 たとえば、VRF(Virtual Routing and Forwarding)などの技術を活用して仮想ネットワークを構築していた2009年ShowNetの時点で、将来的な展望として必要に応じて顧客に動的に仮想ネットワークを構築するようなユースケースが語られていました。 当時はSDNというバズワードはありませんでしたが、基本的なコンセプトは同じようなものであるという感想と持っています。

去年もOpenFlowがShowNetで活用されていましたが、今年と去年のコンセプトは多少異なります。 去年は、OpenFlowのユースケースを考えてみるという点が前面に出ていた印象がありますが、今年のSDN企画のコンセプトのひとつとして、「SDNありきなネットワークを組むのではなく、必要なところに必要な分だけSDNを利用する」という考え方があったとのことでした。 とあるNOCスタッフの個人的な意見であるとしつつも、「通常のL2スイッチでできることをOpenFlowでやることには興味が無い」という考えもあったようです。

確かに、今年のSDN企画は面白いと思いました。

以下、それぞれの解説です。

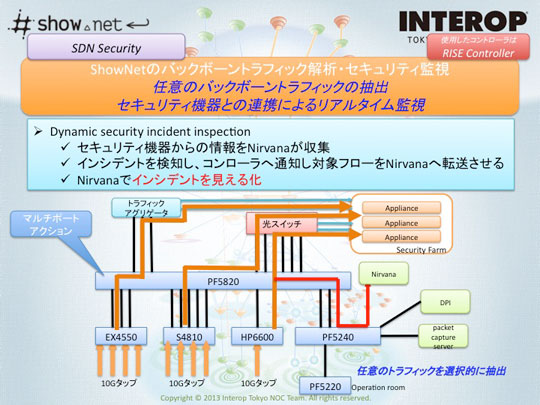

SDN Security

OpenFlowを利用して、ShowNetバックボーンの任意の場所から、任意のトラフィックを監視用セキュリティ製品へ転送するデモが行われていました。 単に転送するだけであれば、数年前から同様の取り組みが行われていますが、今年のShowNetで特徴的だったのが実現規模とそれによる柔軟性であったという感想を持ちました。

恐らく、SDN Security企画の肝は、ShowNetバックボーンネットワークに大量のファイバータップが設置されているという点であると思います。 ファイバータップによってコピーされたパケットは、OpenFlowスイッチを経由して監視装置へと転送されていました。 この構成で運用することによって、実トラフィックに全く影響を与えずに監視が行うことができたというのも、ポイントのひとつだろうと思います。

ShowNetバックボーンに設置されたファイバータップ

監視装置へ送信されるパケットは、ファイバータップでコピーされたパケット入力だけなので、監視装置のRX側にのみファイバが接続されているのが面白かったです。 あえてTX側に何も接続していなかったわけですが、「こういう可視化の方法もあるのかぁ」という感じです。 地味ですが(笑。

監視装置のRX側のみに接続されたファイバ

ShowNetバックボーンの監視は、全体的に荒く疑わしいトラフィックを検知する段階と、さらに詳しくトラフィックを解析したうえで「見える化」する段階の2段階で行われていました。

ShowNetツアー資料より

全体的にトラフィックを監視するセキュリティ製品が攻撃を検知すると、OpenFlowコントローラへと通知が行われます。

OpenFlowコントローラは、攻撃検知の通知を受け取ると、OpenFlowスイッチに対して設定命令を送信することで対象となるトラフィックを「見える化」を行う装置へと転送し、会場内でリアルタイムに攻撃されているのがわかるようにしてありました。

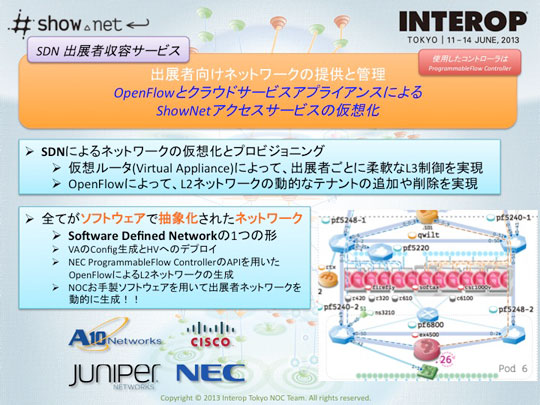

SDN出展者収容サービス

SDN出展者収容サービスは、必要に応じて動的に仮想ネットワークを構築するというものでした。 OpenFlowを利用してL2レベルでの仮想ネットワークが構築され、各出展社用に仮想ルータ(バーチャルアプライアンス)が作成されます。

ShowNetツアー資料より

「SDN」という表現で真っ先に思い浮かべるような教科書的なユースケースと言えそうなデモだと思いました。

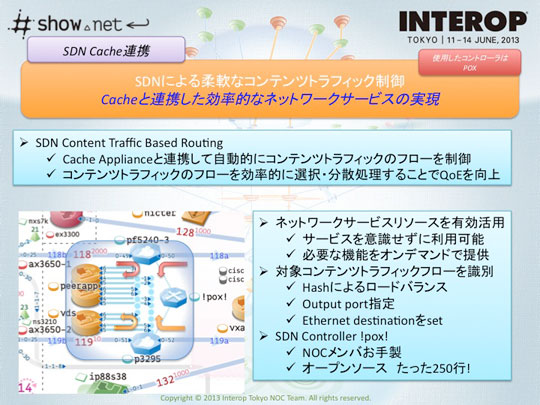

SDN Cache連携

SDNキャッシュ連携デモは、OpenFlowを利用して必要に応じてキャッシュアプライアンスにトラフィックをリダイレクトするというものです。

ShowNetツアー資料より

このデモのポイントのひとつが、キャッシュアプライアンスへのトラフィック誘導方法です。

ユーザからのHTTPリクエスト(TCP dst port 80)のパケットがOpenFlowを利用してキャッシュアプライアンスへと転送されていましたが、それを行うためにルータのイーサネットアドレスが、宛先イーサネットアドレスとしてフローエントリのマッチフィールドに設定されていました。 ルータのイーサネットアドレスをマッチフィールドで指定することにより、そのルータを経由して転送される全てのパケットにマッチするルールが記述できるというちょっとしたノウハウが面白いと思いました。

キャッシュアプライアンスに転送されたHTTPリクエストに該当するコンテンツが既に存在している場合には、オリジンサーバのIPアドレスを送信元IPアドレスとしたパケットがユーザに送信され、ユーザはキャッシュアプライアンスからデータを受け取ります。 存在しない場合には、オリジンサーバから本物のデータが取得されたうえでキャッシュアプライアンスにコンテンツが蓄積されます。 なお、動画はキャッシュされない設定だったようです。

キャッシュアプライアンスの簡易ロードバランシングも行われていました。 簡易ロードバランシングは、宛先IPアドレスを利用したハッシュによるものです。 恐らく、IPアドレスの一部をワイルドカードとして、OpenFlowのマッチフィールドで指定しているものと思われます。

SDNセキュリティデモとSDNキャッシュデモの大きな違いは、ユーザトラフィックがOpenFlow機器を通るかどうかです。 SDNセキュリティデモは、ファイバタップによるコピーされたトラフィックがセキュリティアプライアンスに転送されますが、SDNキャッシュデモはユーザによる実際のトラフィックがキャッシュアプライアンスを通過します。

OpenFlow 1.3.1デモ

OpenFlow 1.3.1デモに関しては、先日の別記事をご覧下さい。

来年は何が行われるだろう?

SDNという単語が廃れていなければ、もしかしたら来年もSDN企画が行われるかも知れないと予想しています。 SDNという単語の旬が過ぎていたとしても、そもそものコンセプトは消えるようなものではない気がするので、仮想化や自動化関連のShowNet展示は行われそうな気がします。

楽しみですね。

最近のエントリ

- ShowNet 2025のルーティングをざっくり紹介

- RoCEとUltra Ethernetの検証:ShowNet 2025

- ソフトルータ推進委員会のスタンプラリー

- 800G関連の楽しい雑談@Interop Tokyo 2025

- VXLAN Group Based Policyを利用したマネージメントセグメント

- ShowNet伝送2025

過去記事