OpenFlow ShowCase、Radwareの展示内容 [Interop Tokyo 2012]

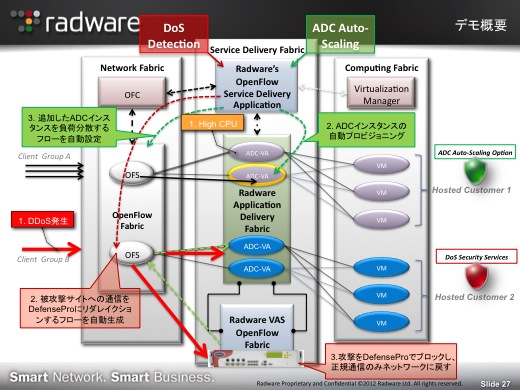

RadwareによるOpenFlow ShowCaseデモは、同社によるセキュリティ製品や仮想環境管理製品とOpenFlowの組み合わせの2種類でした。

セキュリティ製品とOpenFlowの連携は、OpenFlowを利用してDDoSを検知するとともに、OpenFlowで該当フローをRadware製セキュリティ機器DefenseProへと流し込むというものでした。

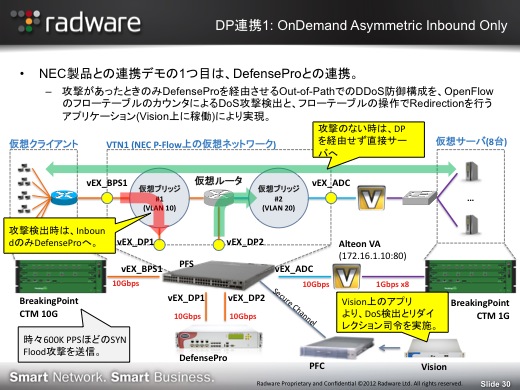

もう一つが、仮想ADC(Application Delivery Controller)とOpenFlowの連携デモでした。 ソフトウェアロードバランサであるAlteon VAでの負荷をOpenFlowコントローラが把握しつつ、Alteon VAへの負荷分散をOpenFlowが行うというものです。

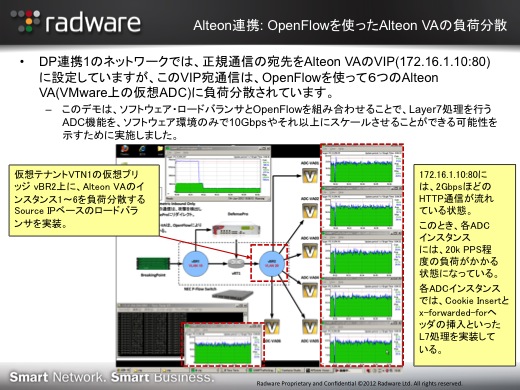

このデモは、ソフトウェア・ロードバランサとOpenFlowを組み合わせることで、Layer7処理を行うADC機能を、ソフトウェア環境のみで10Gbpsやそれ以上にスケールさせることができる可能性を示すために実施しました。

ソフトウェアロードバランサに対するロードバランスをOpenFlowで行うことによってスケールさせようという試みが面白いと思いました。

セキュリティ製品との連携

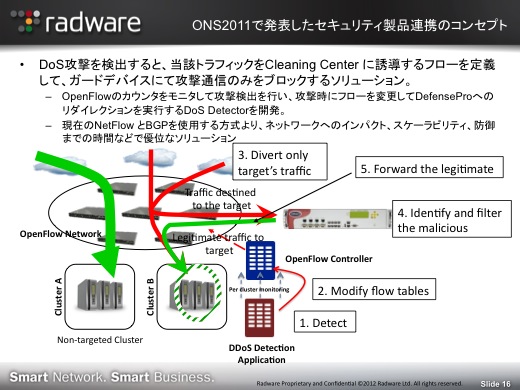

セキュリティ製品との連携は、同社が2011年から行っているデモと同じ内容です。

DoS攻撃を検出すると、当該トラフィックをCleaning Centerに誘導するフローをOpenFlowで定義し、ガードデバイスにて攻撃通信のみをブロックするソリューションです。 OpenFlowのカウンタをモニタして攻撃検出を行い、攻撃時にフローを変更してDefenseProへのリダイレクションを実行するDoS Detectorが開発されています。

DoS攻撃を受けたことを検知したときに、必要に応じてDoSと思われるトラフィックを別の機器へと転送する手法は、RFC3882(Configuring BGP to Block Denial-of-Service Attacks / 2004)で「Sinkhole Tunnels」として紹介されています。 このように「必要に応じてセキュリティ製品へ」という構成は一般的に行われるものですが、なぜそこをOpenFlowに置き換える必要があるのかを質問してみました。

それに対する回答は、フローがセキュリティ製品へと切り替わる速度が従来のL3ルーティング(NetFlow+BGP)を利用する方式よりも早くなるとのことでした。

また、経路の切り替わり速度に加えて、柔軟なフローを定義可能なことが挙げられるとのことでした。 xFlow+BGPでは経路の切り替えはルーティングプロトコルに依存するため、宛先ネットワークベースで経路を変更されます。 一方、OpenFlowの場合は、それに加え宛先ポート番号や送信元アドレスなど、きめ細かなフローで制御できるので、より厳密に疑わしいトラフィックのみをセキュリティ装置に迂回させることが可能になるそうです。

OpenFlow実現部分はNEC UNIVERGEで実現されていました。

ロードバランシング

ソフトウェアロードバランサに対するロードバランスをOpenFlowが行うというデモの構成は、以下の図のようになっています。

ハードウェアによるロードバランサと、ソフトウェアによる仮想ロードバランサ(Virtual Appliance)を比べると、ソフトウェアベースのロードバランサは対応可能なトラフィック量に制限がかかりがちです。 OpenFlow ShowCaseのRadwareブースで行われていたのは、そのようなソフトウェアロードバランサの課題をOpenFlowで解決したいという思想でのデモのようです。

しかし、同デモのようにOpenFlowでロードバランシングをやろうとすると、どのようなルールでフローを振り分けるのかや、スイッチでのテーブル数がどのようになるのかが非常に気になります。 その部分を質問したところ、クライアント側のIPアドレスの範囲をスタティックに設定してあるとのことでした。

ただ、そうすると、新たにVMを追加したり減らすときにOpenFlowでの設定に伴って既存フローが切断されてしまう可能性があります。 その点を質問したところ、現状構成では確かにそうなり、それに対する対策は検討中であるとのことでした。

個人的には、ロードバランシングをOpenFlowで行う構成で、OpenFlowコントローラとOpenFlowスイッチが分離された装置となっている場合に、フローテーブルの反映タイミングなどが問題となる状況も発生しそうな気がします。

今後、様々な検討がくり返されたうえで製品版が登場するかも知れないと推測していますが、そのときにはこれらの課題を克服した手法が見られるのではないかと思います。

最後に

問題意識等がハッキリしていて面白い展示でした。 想定環境や課題への取り組み方を参考にすると、色々と新しい発見がありそうだと思いました。

最近のエントリ

- Interop 2023のShowNetバックボーン詳解

- Interop Tokyo 2023 ShowNet取材動画

- 「ピアリング戦記 - 日本のインターネットを繋ぐ技術者たち」を書きました!

- 1.02Tbpsの対外線!400GbE相互接続も - Interop ShowNet 2022

- Alaxala AX-3D-ViewerとAX-Sensor - Interop 2022

- SRv6を活用し、リンクローカルIPv6アドレスだけでバックボーンのルーティング - Interop ShowNet 2022

過去記事