[書き起こし]親の心子知らず?委任にまつわる諸問題について考える 〜ランチのおともにDNS〜 (7)

2.共用DNSサービスにおける危険性

二つ目は、共用DNSサービスにおける危険性です。

これはどういうことかというと、サービス事業者が顧客に提供するDNSサービスやシステムにおいて、複数の顧客のドメイン名(ゾーン)を同一の権威DNSサーバーで共用している場合で、かつ、顧客によるゾーンの新規作成を許可している。 コントロールパネルなどでポチっとやったりして、ゾーンを作ったり消したり内容を変えるということができる場合ですね。 中でも新規作成ができる場合に起こり得ます。

で、かつ、サービス事業者のシステムにおいて、顧客が作成するゾーンのチェックや制限が不十分である場合に考えられる危険性ですね。

いくつか考えられるものがあるのですが、ここでは代表的な二つの事例をご紹介致します。

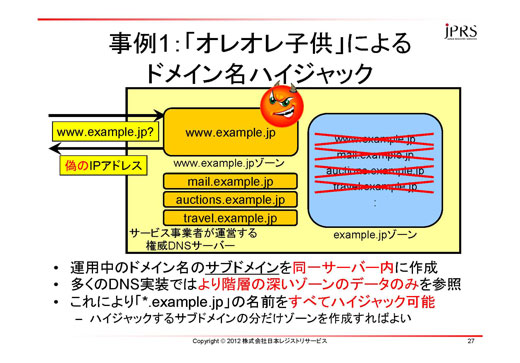

事例1:「オレオレ子供」によるドメイン名ハイジャック

ひとつ目は、先ほど出てきました、オレオレゾーンによるドメイン名ハイジャックと書いてあります。

この図にある大きな黄色い四角は、サービス事業者が提供する権威DNSサーバであるとお考え下さい。 そこに、example.jpというゾーンがあります。 たとえば、wwwであるとか、mail、auctions、travelなど、様々なサービスをやっているポータルサイトであると、そんなイメージを持って頂ければと思います。

で、このときに、このサービス事業者の顧客となっている別の人が、www.example.jpという子供のゾーンを作ってしまいます。 これが作れてしまった場合、BIND 9やNSDなど、割と多くの権威DNSサーバの実装では、より階層の深いゾーンのデータのみが参照されます。

つまり、攻撃者が作ったwww.example.jpという偽ゾーンが参照されて、右側のexample.jpゾーンは参照されない状態になります。 攻撃者が、wwwだけではなく、各FQDN毎にゾーンを作ってしまえば、全部取れてしまいます。

ということで、これはどれかひとつのサブドメインハイジャックということではなく、事実上全部取れるドメイン名ハイジャックということで、非常に問題が大きいということになるわけです。

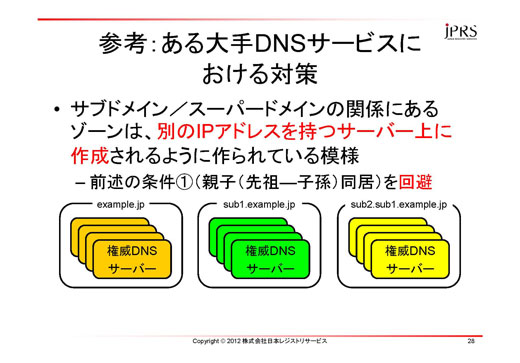

参考:ある大手DNSサービスにおける対策

参考情報としまして、ある大手DNSサービスがこの件についてどうしているのかを調べたのですが、そのときわかったのが、その大手DNSサービス事業者では、こういう親子関係にあたる場合は全部別のサーバでゾーンが作られるような仕組みになっているようでした。

これは、そこの会社が「そうです」と言ったわけではなく、調べた結果なので資料では「模様」と書いています。

で、さきほど書いた攻撃成立の条件3つですが、この3つの条件のうちひとつ目の条件である「同居」をしないようにすることを、この大手DNSサービス事業者はやっているわけです。 親子のレベルがいくつになっても同居しないようになっているわけですね。 これ、単純なように聞こえて、やろうと思うと非常に大変だと思います。 力技という感じがしますね。

ここでは、こういう例もあったということをお伝えさせて頂きます。

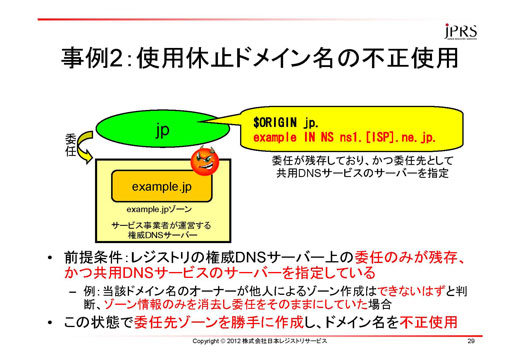

事例2:使用休止ドメイン名の不正使用

事例の2は、使用休止ドメイン名の不正使用です。

この図でも、さきほど同様に、黄色い四角がサービス事業者による共用DNSサーバです。 こちらの図にあるように、レジストリの権威サーバ上の委任だけが残っていて、共用DNSサーバ上ではゾーンが設定されていないという状態になっています。

そのドメインの持ち主は、「他の人がそんなものは盗めないだろう。流石に事業者の方でチェックしているだろう。」と思っているなど、もろもろの理由で、「しばらく使わないから、ゾーンを消してそのままにしておこう」ということをやった場合に、もし、他の人がゾーンを作れる状態であると、サクッとハイジャック、もしくは不正使用ができてしまいます。

ここまでが、共用DNSの危険性という話でした。

(続く:次へ)

最近のエントリ

- Interop 2023のShowNetバックボーン詳解

- Interop Tokyo 2023 ShowNet取材動画

- 「ピアリング戦記 - 日本のインターネットを繋ぐ技術者たち」を書きました!

- 1.02Tbpsの対外線!400GbE相互接続も - Interop ShowNet 2022

- Alaxala AX-3D-ViewerとAX-Sensor - Interop 2022

- SRv6を活用し、リンクローカルIPv6アドレスだけでバックボーンのルーティング - Interop ShowNet 2022

過去記事