[書き起こし]親の心子知らず?委任にまつわる諸問題について考える 〜ランチのおともにDNS〜 (6)

特徴(7):権威の根拠が権威のない情報に依拠

特徴(7)は特徴(6)とも関連しますが、委任の権威が権威の無い情報に依拠しているというお話です。

DNSでは、子のNSが親のNSよりも優先的に取り扱われます。 しかし、これは子供が子供の間だけなんですね。 つまり、子供が縁を切られてしまったら、子供のNSは、そもそも無効にならなければいけないはずです。 親が委任しているから、子のNSが権威となり、親よりも強いとなるわけです。

ということで、権威を持たない情報に権威を持つ情報が依存しているという状態になっているわけです。 これは、DNSの構造上の欠点というわけで、実装をするときに間違えやすいということがおきます。 実装を間違えると、先日問題になった幽霊ドメイン名脆弱性のような問題が発生してしまうわけです。

DNSSECではDSというレコードがあり、親も子も権威を持つという設計になっています。 この親と子の情報を照合して鍵の信頼の連鎖を管理します。 これには副作用もあります。 副作用としては親と子の関係がより密接になるため、DNSSECを維持したままでのDNS運用者の変更、つまり、ドメイン名の引っ越しをやりにくい、KSKのロールオーバーに所定の手順が必要になる、といったことがあります。 詳細については2年前のランチセミナー「安心の鍵は変わらぬ愛と親子の絆」で話しましたので、そちらの資料を参考になさってください。

最近のDNS関連トピックス

続きまして、2012年、最近のDNS関連トピックスとして、さきほど申し上げました3つのトピックスをご紹介させて頂きます。

- 幽霊ドメイン名脆弱性

- 共用DNSサービスにおける危険性

- ドメイン名の強制停止に伴う影響

これらは、DNSの委任の特徴の注意点が色々関連しています。

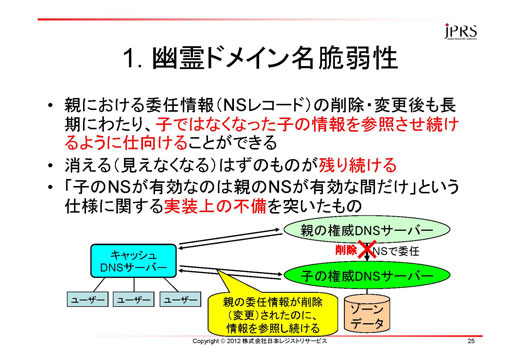

1.幽霊ドメイン名脆弱性

ひとつ目は幽霊ドメイン名脆弱性です。

これは、何らかの理由で強制的に親が委任を切りたいなどの状況で発生します。 たとえば、先日のFBIによるMegaUpload.comの強制削除といったことがあったときに、NSレコードを親で消したのに、子供の情報を見続けるように仕向けることができるというのが幽霊ドメイン名脆弱性です。

消えるはずのものが消えないので、幽霊と呼ばれているわけです。

仕様に明記されていなかったというのもあるのですが、これは、実装上の不備をついたものです。

(続く:次へ)

最近のエントリ

- Interop 2023のShowNetバックボーン詳解

- Interop Tokyo 2023 ShowNet取材動画

- 「ピアリング戦記 - 日本のインターネットを繋ぐ技術者たち」を書きました!

- 1.02Tbpsの対外線!400GbE相互接続も - Interop ShowNet 2022

- Alaxala AX-3D-ViewerとAX-Sensor - Interop 2022

- SRv6を活用し、リンクローカルIPv6アドレスだけでバックボーンのルーティング - Interop ShowNet 2022

過去記事