Ciscoの新製品発表プレスイベント

プレスイベントに参加する機会を頂けたので、六本木ミッドタウンのシスコシステムズ合同会社本社内で開催された新製品発表イベントに行ってきました。 個人的に面白かったのが、筐体を超えて電源冗長化が可能なStackPowerと、認証などを実現するTrustSecの仕組みでした。

L2,L3新製品

ローエンド/ミッドレンジとしては数年ぶりとなる、フィックスド/スタッカブルスイッチのラインナップ刷新が発表されました。

Cisco Catalyst 3750-X, 3560-X, 2960-Sが登場しました。 それぞれの特徴は以下のようになっています。

| 3750-X | 従来の3750シリーズに加えて、StackPower、フルPoE+のサポート(30WのPoE x 48ポート全てに供給可能)、MacSec(802.1af)。従来の3750同様にStackWise Plus機能搭載 |

|---|---|

| 3560-X | 3750-Xのスタンドアロンモデル。 3750-XからStackPower,StackWise Plusを除いたもの。 |

| 2960-S | FlexStack、消費電力50%削減(曰くアメリカ標準から50%)。 FlexStackは、StackWise Plusローデンド版の役割を果たすが、ただし仕組みは全く異なる点や、帯域幅が違う事、収束までの時間が違うというもうのです。 スタック数もStackWise Plusが9ユニット、FlexStackは4ユニットという違いもあり。 主な目的な安価にクラスタ機能提供と、アップリンクポート数削減。 |

3750-X 前面

サービス統合型ルータ(ISR)の3900Eも発表されていました。

基本的にパフォーマンスの向上が主な変更で、3945と比べて最大3倍、3800シリーズの最大8倍性能が向上したそうです。 マザーボード及びCPU変更によって性能向上が実現したとのことでした。 EHWICスロットが従来製品4スロットだったのが3スロットに減った点を見ると、性能向上のために内部の消費スペースが増えたと推測されます。 ただし、従来製品のオンボードギガポート3ポートだったのが、3900Eでは4に増えているので、EHWICスロットが減ったことは影響しないだろうと説明された方は言ってました。

3945E

フィーチャーセット

今回の発表の中で、Catalystに対する大きな変更として、ライセンスフィーチャーと価格レンジが変わったというのもあります。

特に、今までL3でしか購入できなかった3000シリーズをLAN Baseライセンス(L2)で購入できるようになった点が大きいと思われます。 L2ライセンスは、L3ライセンスと比較して結構高価です。 L2ライセンスで3000シリーズを購入できるようになったことによって、L2ライセンスで選択できる最上位機種がこれまで2960だったのが、3000シリーズまで上昇したことになります。

StackPower

3750-Xの新機能として紹介されていたStackPowerが面白かったです。 筐体を超えた電源供給の実現です。

3750-X 背面

各筐体は2重にパワーサプライを装着する事が可能で、ホットスワップによる脱着も可能です。 さらに、4台まで電源スタックが可能で、スタック化された状態では筐体パワーサプライユニットが一つも装着されていない状況でも動作します。 ファンユニットも2重化されています。

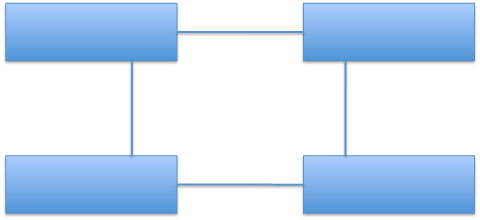

このようなトポロジで電源冗長化や電源共有が可能

4種類のパワーサプライユニットのうち容量が一番大きい1100W版を利用することで、PoE+を48ポート全部に30W供給できるようになります。 4種類のパワーサプライユニットは、2種類がACで2種類がDCですが、それらの混在も可能であるそうです。 これにより、電源環境に十分に余裕がない場合においても二種類のパワーソースにて運用が行える可能性が高くなるとのことでした。

UPSの世界では、このような電源供給冗長化は一般的に存在していましたが、スイッチで筐体を超えた電力供給は初だそうです。

ボーダレスネットワークのビジョンについて

発表の中では、「ボーダレスネットワーク」のビジョンに関しても語られていました。 現在の企業ネットワークには、物理的な場所、多様な端末(モビリティデバイス等)、アプリケーション(XaaS)という面でボーダーがあるというものだそうです。

発表を聞いていた当初は、単純に「シームレスに様々なものを繋ぐ」ことを「ボーダレス」と言っていると私が勘違いしていて「さほど面白く無いコンセプトだなぁ」と思っていたのですが、実はもう少し深い内容だったようです。

ここで言っていたボーダーとは、 要は、企業は自分たちでネットワーク内でガバナンスを効かせて接続端末を制限したり、部署毎にファイアウォールを入れて企業ネットを分断したり、利用するアプリを制限していることを含めて「ボーダー」ということのようです。

シスコシステムズ合同会社 副社長 平井氏

このような「ボーダー」が必要になるのは、社員などのネットワーク「ユーザ」が色々と積極的に「やってしまう」という状況が増えたことも一因のようです。 「ITコンシューマイライゼーション」という最近の流れで、コンシューマ製品の品質向上によって、企業内よりも家にいる時のほうが良質な体験をしてしまい、従業員が企業内で好き勝手にするようになって、従来の企業内のネットワークガバナンスは事実上壊れて「ボーダレス」になってしまったという背景があるそうです。

そうすると、企業側は逆に「ボーダー」を強化しようとして、システム全部をシンクライアントにしてみたり、インストールされているシステムを画一的な物へと強制したりして、「ボーダー」が強化されるという流れです。

「ボーダレスネットワーク」と言っていますが、個人的には「イントラネットボーダーは死んだ」ということなのだろうと思いました。 「ガバナンスは壊れた、その状況はもう戻せないので、そのボーダーが壊れたという前提で何ができるだろう」というビジョンですね。 この考え方が理解できるまで、全体的に何のためのシステムだか良くわかりませんでしたが、これがわかった後は何となく製品群の方向性が見えたような気がして楽しかったです。

この話が、その後のTrustSecなどの認証や暗号化技術と繋がって来る話だろうと思います。

TrustSec

Ciscoが2007年12月に発表し(参考)、2008年から順次導入しているTrustSec対応に関しての発表もありました。 今回発表されたのは、TrustSec全体ではなく、あくまで企業内ネットワークなどでの利用形態の一つであるそうですが、面白いアーキテクチャだと思えました。

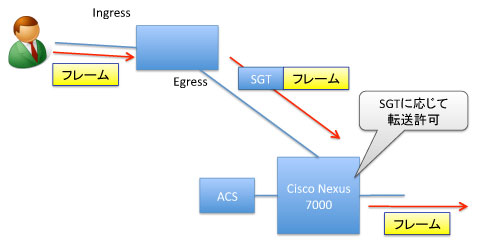

今回発表された仕組みの大きなポイントとしては「認証を一カ所にまとめる」ことと「ポリシーをL2タグまで抽象化してある」という点が挙げられそうです。 個人的には、DiffServのL2版というようなイメージを持ったのですが、TrustSecではIngressスイッチがSGT(Security Group Tag)を付加してL2的にスイッチし、Nexus 7000シリーズがそのタグを見てブロックするかフォワードするかを判断するというものです。

そこで気になると思うのが認証方法ですが、IngressスイッチがACS(Access Control Server)と通信を行って認証が行われます。 認証方法としては、様々なものがあり、たとえばWeb認証や802.1Xなどが利用できるそうです。

このような認証の仕組みを持つTrustSecですが、認証された通信が「タグ」に抽象化されているということは、複数ユーザのセッションが「グループ」として扱われているという事と同義になります。 そのため、ACL(Access Control List,アクセス制御リスト)が簡素化されるという特徴が非常に大きいとのことでした。 従来であれば、IPアドレスなどをベースにACLを山のように書かなければならなかったのが、タグに関してのポリシー情報を設定するだけになるので、大幅に設定項目が減るとのことでした。 さらに、IPアドレスベースではないので、ノートPCが移動してまわるようなユースケースにも対応できます。

また、従来であればACLをスイッチやルータの台数分だけ設定しなければならなかったのですが、TrustSecの場合は中央集中的に認証及びポリシー設定を網内機器に伝達する仕組みなので、個別の機器に設定するという必要性が無くなるという特徴もあるようです。 個別に設定を必要としなくなるということは、どこか一カ所だけ設定し忘れるというオペレーションミスも回避できます。

ここら辺のACLに対する考え方はPalo Alto Networksのファイアウォールと似ている気がしました(参考:斬新なファイアウォール - Palo Alto Networks)。 しかし、Palo Alto Networksの場合はファイアウォールとして動くのに対して、TrustSecは域内の網全体でポリシーベースでスイッチングしてしまおうという考え方をしているので、既存のネットワークに追加するというファイアウォール的考えと、ネットワークの初期設計時点からポリシーベースネットワークを構築させようという思想の違いや必要な投資規模が違うと思いました。

もう一つ面白いと思ったのは、ポリシーに応じて動的にVLANを割り当てる事ができる機能です。 ポリシーをタグに抽象化するといえば、そのタグ毎にスイッチ方法を変えるという考え方は自然に出て来るものだと思いますが、TrustSecではSGT毎にスイッチ先を返る事によるポリシーベースのネットワーキングが可能となっているようです。

ただし、この仕組みを実際に動作させるにはSGT対応スイッチが必要になります。 また、この仕組みをWireレートで実現するにはハードウェア化が必要であるそうです。 そのため、現時点でこの仕組みを扱えるのはCatalyst 6500だけのようです。 その他のスイッチでも順次対応されていくようですが、SGTテーブルをハードウェア的にではなくソフトウェア的にルックアップする方式で扱える物であれば他にもあるそうです。

L2レベルでの通信路暗号化はMACSecで行われるようです。 802.1afで暗号鍵交換を行い、802.1aeで暗号化が行われます。 MACSecを実現するには、エンドノードであるクライアントPCなどもMACSecに対応しなければなりません。 今回発表を行った大木氏は、IntelがMACSec対応NICを発表するしたこともあり、今後はMACSecがスタンダードになっていくと述べていました。

EnergyWise

EnergyWiseの発表もありました。 PoEを利用して遠隔から電源のON/OFFを設定したり、専用のMediatorを利用してビル設備の電源ON/OFFを行うというものです。 時間指定で電源制御を行ったり、複数の要素をグループとして扱い同時に電源制御を行うこともできるそうです。

シスコシステムズ合同会社 プロダクトマネージメント シニアマネージャ 大木氏

EnergyWiseは、SNMPや専用TCPプロトコルを利用して電源制御を行いますが、このマネージメントAPIはSDKとして提供されているようです。 たとえば、このSDKを使ってIBMと連携したりしているとのことでした。

Medianet

Medianetという構想も発表されていました。 Medianetはビデオ転送用の帯域確保などのQoSの統合的な構想のようですが、平たく言うとRSVPを行うというもののようです。

ただ単にRSVPを行うだけであれば既存のルータでも行えるのですが、Medianetは「クライアントが対応していないこと」と「設定パラメータが汎用的になっていないこと」にメスを入れた形なのだろうと思いました。

具体的には、テレプレゼンス、テレカンファレンス、ビデオストリーミングなどを行うCiscoビデオ関連製品にRSVP機能を入れて「RSVPによるリクエスト」を出せるようにして行くという流れを構想として語っているのだろうと思いました。 一種の囲い込み戦略なのでしょう。

Medianetで面白いなぁと思ったのが、WiFiに関しての最適化技術です。 「高信頼性マルチキャストビデオソリューション」と紹介されていました。 平たく言ってしまうと、アクセスポイントの手前にあるワイヤレスコントローラがマルチキャストをユニキャストに変換して出しているだけなのですが、これによって不必要なアクセスポイントからL2マルチキャストパケットが送信されないので、ワイヤレスの負荷を下げられるというものでした。 ユニキャストにすることでワイヤレスレベルでの再送機能も働くようになるという利点もありそうです。

おまけ

今回、Ciscoさんのプレスイベントに参加する機会を頂けて、人生で初めてプレス専用イベントに行きましたが、セミナーやブログイベントとはかなり違った雰囲気でした。 発表する方も聞く方も両方プロで、独特の緊張感があるような気がしました。

記者の方々だけではなく、アナリストの方々もいらしていたようなのですが、色々と知るにはこういう現場で話を色々と聞いてインプットをしなければならないのかも知れないと思いました。 この文章そのものもそうなのですが、表に出る文章は発表された内容のうちのサブセットでしかありません。 思想やビジョンや業界の流れなどの背景を含めて色々と深く理解しようと思うと、継続的に色々な発表現場に参加した積み重ねが必要になるのかも知れません。

ただ、日々様々な企業によって開催されるこのようなイベントに参加して、理解し、さらに文章としてアウトプットするにはそれなりの時間が必要であり、個人のブロガーとして行える範囲には限界があるとともに、組織として複数人で様々なところで話を聞くというメディアの体制がやっぱり凄い事だなぁと思えました。

情報をインプットすることと、アウトプットすることは難しいと思う今日この頃です。

参考

- Ciscoによるニュースリリース:シスコ、「ボーダレス ネットワーク」構想の実現に向けて固定スイッチング製品の新シリーズを発表

- IEEE: 802.1AE - Media Access Control (MAC) Security

- IEEE: 802.1af - Authenticated Key Agreement for MACSec

最近のエントリ

- Interop 2023のShowNetバックボーン詳解

- Interop Tokyo 2023 ShowNet取材動画

- 「ピアリング戦記 - 日本のインターネットを繋ぐ技術者たち」を書きました!

- 1.02Tbpsの対外線!400GbE相互接続も - Interop ShowNet 2022

- Alaxala AX-3D-ViewerとAX-Sensor - Interop 2022

- SRv6を活用し、リンクローカルIPv6アドレスだけでバックボーンのルーティング - Interop ShowNet 2022

過去記事